İşletmelere yönelik gittikçe daha karmaşık ve yaygın olarak kullanılan saldırı yöntemlerinden korumak için siber güvenlik yatırımları firmalar için sürekli olarak gerekli hale gelmiştir. Siber güvenlik stratejileri giderek daha karmaşık hale geldiği için buralarda konulan hedef ve faaliyetlerin de iç denetim birimleri tarafından denetlenmesi artık bir ihtiyaç haline gelmiştir.

Siber güvenlik, günümüzde büyük veri ihlallerinden kaynaklanan suistimaller, tazminat ve yasal cezalar nedeniyle birçok kuruluşun yönetim kurullarından büyük ilgi görmektedir. İşletmeler, ihlallerin oluşmasını engellemeye çalıştıkça altyapı harcamaları da artmaktadır. Önleyici kontroller her zaman işletmeler için ek maliyet oluşturmaktadır. Olay tespiti ve müdahale mekanizmalarındaki güvenlik teknolojisi yatırımları, olay meydana geldiğinde hasarı ve yükümlülüğü sınırlamak için yapılması gereken yatırımların maliyeti oldukça yüksek seviyelere çıkabilmektedir. BT sistem altyapısı ve savunma mekanizmalarını geliştirmek için yapılan bu faaliyetler, saldırılardan korunma ve saldırılara karşı sorumlu olanlara yapılan yatırımlarda memnuniyetle karşılanabilmektedir. Bu kapsamda yatırım stratejisi belirlenirken öncelikle işletmelerin kendilerine sorması gereken temel sorular şu şekildedir:

- Bir sonraki güvenlik bileşenine yatırım yapmak için en uygun yer neresi ve ne zamandır?

- Doğru miktarda kaynak ayrılabilmekte miyiz?

- Göz ardı edilen risk alanları var mıdır?

- Mevcut altyapı yeterli midir?

- Siber güvenlik stratejileri ve politikalarında belirtilen hedef ve faaliyetler etkin bir şekilde gerçekleştirilmekte midir?

- Siber güvenlik hedefleri ve faaliyetlerinde ortak çalışması gereken veya bilgi paylaşması gereken birimler arasında etkin koordinasyon yapılabilmekte midir?

Buna benzer soruların sayısı ve kapsamı her işletmede farklılaşabilir. Ancak bu tür sorulara verilecek kapsamlı cevap her zaman; Mevcut ve ortaya çıkan riskleri, tahsis edilen kaynakları ve sonuçları organizasyona göre değişen yönetim ve yönetişim süreçleriyle birlikte değerlendirerek bilgi varlıklarını korumak için mevcut veya planlanmış olan güvenlik kontrollerini denetlenmek tir.

Her denetimde olduğu gibi siber güvenlik denetimlerinin de bir amacı olmak durumundadır. Siber güvenlik denetiminin amacı, yönetimin siber güvenlik süreçleri, politikaları, prosedürleri, yönetişim ve diğer kontrollerin etkinliğinin değerlendirmesini sağlayarak yönetime sistematik ve bilimsel güvence ve/veya danışmanlık hizmeti sağlamaktır. Denetim, olay yönetim sürecinin diğer operasyonel denetimlerine, ağların ve sunucuların konfigürasyon yönetimi ve güvenliğine, güvenlik yönetimi ve farkındalığına, iş sürekliliği yönetimine, bilgi güvenliği yönetimine, BT ve iş birimlerinin yönetişim ve yönetim uygulamalarına dayanmak ve onları da değerlendirmek durumundadır. Denetimin amacı;

- Siber güvenlik politikaları ve prosedürleri ve bunların çalışma etkinliği hakkında bir değerlendirme yaparak yönetime güvence sağlamak.

- Güvenlik kontrollerindeki zayıflıklar nedeniyle kurum verilerinin güvenilirliğini, doğruluğunu ve güvenliğini etkileyebilecek güvenlik kontrolü sorunlarını tespit ederek yönetime rehberlik etmek.

- Yanıt verme ve kurtarma programlarının etkinliğini değerlendirerek kurumsal yaklaşımların içselleştirilmesinde yardımcı olmak olmalıdır.

Siber güvenlik denetiminde, risklere yönelik olarak aşağıdaki beş kritik siber güvenlik faaliyeti üzerine durulmasının faydalı olacağı düşünülmektedir.

Siber olayların iş Etkisi ve Risk Değerlendirmesi yapılmalıdır. Siber olay, finansal, operasyonel, yasal ve itibar risklerine sahip olabilir. Başka bir değişle her iş süreci üzerindeki siber risk durumu değerlendirilmelidir. Bununla birlikte firmalar, risk alma iştahlarına özgü kontroller tasarlamalı ve iş süreçlerinin; insanların sürekli olarak kontrolleri yürütecek şekilde olmasını sağlamalıdır. Kontrol sorunları tipik olarak teknolojinin başarısızlığından kaynaklanmaz, ancak daha çok, süreci yürütmeyen veya kötü tanımlanmış bir süreci kullanan bireylerin sonucudur. Siber güvenlik ile ilgili kontrol yatırımları, insanlara, süreçlere, teknolojiye ve güvenlik odaklı bir kültüre yönelik teknik, idari ve operasyonel yatırımlar yoluyla organizasyon genelinde yapılmaktadır. Kurumsal ölçekte yapılan yatırımları değerlendirebilmek için hangi kategorilerde ne tür yatırımlar yapıldığının tespit edilmesi gereklidir. Bu yatırımlar şunları içerebilir:

- Farkındalık yatırımı,

- Politika ve düzenleme yatırımı,

- Saldırı Tespit Sistemleri,

- Olay günlüğü ve loglama,

- Olay yanıtı,

- Güvenlik açığı taraması,

- Bilgi varlık sınıflandırması,

- İleri zeka ve analitik,

- Mimari ve teknoloji güçlendirme,

- Tahkim edilmiş BT sistemleri.

Küçük ölçekli kuruluşlar bile, ilk savunma hattı olarak gerekli olan kontrolleri genelde uygulamaktadırlar, ancak söz konusu güvenlik kurallarını iş ihtiyaçları bazında kapsamlı bir tanımlanması ve uygulama yapmamış olabilirler. Örneğin, bir güvenlik duvarı, antivirüs yazılımı, şifre oluşturma ve yedeklemeler hakkında sınırlı bir kullanıcı eğitimi almış olabilirler. Bu kontrollerin her biri bilgi varlıklarını korumak için bir amaca hizmet eder. Bununla birlikte, aynı düşük olgunluktaki organizasyon, güvenlik duvarı kurallarının düzenli olarak güncellenmesini, antivirüs yazılımının tüm iş istasyonlarına yüklenmemesini veya en son imzaları içermemesini veya izinli son kullanıcıların güvenliklerini kaçırmasını sağlamaya yeterli dikkat göstermemiş olabilir. Bu nedenle, kontroller yürürlükte gibi görünse bile, bu süreçlerin iyi tasarlandığından ve doğru bir şekilde yürütüldüğünden emin olmak için kuruluş düzenli olarak iç denetim faaliyetinde bulunmalıdır.

Kontroller, tehdit ortamını dikkate alarak BT işletim altyapısını korumak için kullanılmaktadır. Genelde bir kontrol tesis edildikten sonra gelişen teknoloji ve yenilikçi ortamda değişkenlik göstererek tehdit ve risk algı ve iştahına göre periyodik olarak gözden geçirilmemektedir. Bu bazı kurumlarda ciddi bir eksiklik olarak dikkate alınabilir. Bulut, mobil, nesnelerin interneti (IoT), büyük veri, güvenlik analitiği ve bilginin yeni yerini ele almak için yeni kontrol sınıflarına olan ihtiyaç gibi tehdit ortamları değiştikçe, kontroller de değişmelidir. Bu kontroller üzerindeki denetimler de değişmek durumundadır. Çünkü geçmişte gerekli olmayan kontrolleri ele almak için yeni alanların denetlenmesi (yani, bir bulut uygulamasına yönelik yedekleme stratejisinin veya bir mobil cihazdaki şifre kontrollerinin denetlenmesi) gerekir. Önceki denetimlerde yönetim tarafından bir kez kabul edilen eksiklikler, yeni yasalar ve yönetmelikler veya veri miktarındaki büyümeye müteakip kurum için daha fazla riskin oluşturması nedeniyle artık kabul edilemeyebilir.

Denetim ve gözden geçirme evreni, her biri siber güvenlik programının genel güvencesine katkıda bulunan üç savunma adımına sahiptir. Bu adımlar; yönetim, risk yönetimi ve denetim olarak belirlenmektedir.

Güvenlik duvarı kurallarının belirlenmesi gibi çok teknik kontroller, bir kontrol değerlendirmesinin (ilk seviye yönetimi), yüksek değerli bir varlığın risk değerlendirmesinin bir parçası olarak gözden geçirilebildiği (ikinci ve üçüncü seviye) gibi, makul güvence sağlanabilir. Bu denetimlerin ve gözden geçirmelerin bağımsız işlevler tarafından gerçekleştirilmesi, kontrol zayıflıklarının tespit edilme olasılığını arttırır ve daha fazla kontrol ve denge sağlar.

Kurumsal düzeyde ilk siber savunma hattı olarak, kurum genelinde yönetimin siber güvenlik kontrollerinin mevcut ve etkin bir şekilde yürütülmesini sağlama konusunda bir çıkar çatışması olmadığını güvenceye alması gerekir. Sorumluluk ve hesap verebilirlik genellikle kontrol öz değerlendirmeleri (CSA), saldırı ve ihlal sızma testleri, fonksiyonel ve teknik testler, sosyal / davranış testleri ve yönetim değerlendirmeleri gibi çeşitli test faaliyetlerini yürütmek üzere üst yönetimin dahliyle sağlanabilir. Üst yönetimin bu süreçlere önem vermesi gerekir. Bu süreçlerin her biri, tasarımın ya da kontrolün devam eden uygulamasında kontrol zayıflıklarını veya eksikliklerini tanımlamak için tasarlanmış iş süreçlerinin bir parçası olarak düşünülmelidir. Çünkü siber güvenlik süreçleri kendileri için bir değer ifade etmezlerken iş süreçleri ve kurumsal amaçların gerçekleştirilmesine hizmet etmektedir. Bu nedenle de iş süreçleriyle entegre bir şekilde işletilmeli ve iş süreç sahiplerinin öngörü ve ihtiyaçları dikkate alınmalıdır.

İşletmelerde, siber güvenlik ve kurumsal risk yönetimi süreçleri aracılığıyla iş süreçleri üzerinde bulunan siber riskler belirlenmelidir. İşletmelerde, işin sahibi, risk yönetimi ve iç denetim birlikte faaliyetlerini sürdürmesi için gerekli olan gizlilik, bütünlük ve erişilebilirlik (CIA) kontrollerinin seviyesinin nasıl belirleneceği konusunda birlikte çalışmalıdırlar. Şirketler, ayrıntılı, nicel bir yöntemden daha düşük bir maliyetle yeterli bir risk ölçümü sağlayabilecek niteliksel bir risk değerlendirme sürecinden yararlanarak, riskle ilgili kesin ölçümlerin veya parasal miktarlarının görünümünü sağlayabilir, ancak bu hesaplamalar genellikle çok hassas olmayan sübjektif olasılık ölçütlerine dayanır. Birçok işletme uzman, görüşüne dayanan niteliksel bir yaklaşım kullanmaktadır.

Tehditler, hasarı önlemek için yeterli kontroller mevcut değilse, CIA’yı etkileme potansiyeline sahip tehlikelerdir. Bunlar, insan tehditlerinden (örn. Dikkatsizlik, insan hatası, casusluk, hassas veri ifşası, sosyal medya istismarları, sabotaj, dolandırıcılık) çevresel tehditlere (örn. Güç / ısıtma, havalandırma, klima [HVAC] dalgalanması, kablo kesintileri) kadar uzanabilir. Teknik tehditlere (hırsızlık, hassas medya bertarafı, sunucu odaları, kırık su boruları, yangın), (örneğin, oturum açma, kötü amaçlı kod, yetkisiz erişim, oturum devralma, mobil medya kaybı, donanım / yazılım hatası, uzaktan erişim). İşletmeler iş süreçleri üzerinde bulunan kendilerine özgü siber riskleri tespit etmeleri gerekmektedir.

Güvenlik açıkları risk değerlendirme süreci için son derece önemlidir. Özellikle, güvenlik açıkları bir istismarın gerçekleşmesi için fırsat sağlar; mantıksal olarak, bu nedenle ve tanım gereği, bir güvenlik açığı olmadan, herhangi bir risk yoktur, bir korunmasızlıkla risk potansiyel olarak çok büyük olabilir. Sistem yazılımı, prosedürleri ve dahili kontrollerdeki bu güvenlik açıklarının çoğu uygulanmayan bir kontrolün sonucudur. Birisi bir sanat müzesine gitme ve duvardan değerli bir resim çekmeyi arzulayabilir; ancak, ön kapıdan değerli bir sanat eseriyle çıkma yeteneğinin, bir dizi alarm ve hırsızlığı durduran güvenlik görevlileriyle karşılaşacağından şüphelenirdi. Bunlar uygun kontrollerle hafifletilen güvenlik açıklarıdır. Öyleyse, soru, zayıflıkların dürüst bir şekilde riski değerlendirmek için gözden geçirildiği örgüte sahip mi? Bu güvenlik açıkları yıldan yıla gözden geçirilmeksizin kabul edildi ve kabul edildi mi?

Tehditler, riskler ve etkileri tespit edildikten sonra mevcut süreçlerde ne tür kontrollerin olduğunu detaylı olarak tespit ederek bunların geçerliliklerini koruyup korumadıkları ve güncellenmeleri gerekip gerekmediği de değerlendirilmelidir. Yeni bir kontrol tasarlarken ve uygularken, amaç bilgi kaynaklarının CIA’sini sağlamak olmalıdır. Kontrol etkinliğini ve sürdürülebilirliği sağlamak genel yönetim sürecinin bir parçası olmalıdır. Kontrol tasarımı, izleme ve test etme, sahiplik dahil olmak üzere bu sürecin temel anahtarıdır.

Güvenlik açığının sömürüldüğünü ve kuruluşun yapılan zararı değerlendirip yanıtlayabileceğini varsayar. Finansal bir sistem kesintisi maliyetine ilişkin bilgi sağlayabilir veya veri ihlalleri konusunda deneyimli / harici kaynaklar, maliyetin kuruluş için yüksek olup olmadığına veya bir zarar yazımı olarak kabul edilip edilmeyeceğine karar verilebilir. Belirli ihlal senaryolarının gerçekleşmesi durumunda ne tür maliyetlerin olabileceği ve bunlara tahammül edilip edilemeyeceği yani risk profili ile risk iştahının belirlenmesi etki analizine dayanır. Etkiler, kurumsal veya kişisel veri veya bilginin yetkisiz bir şekilde ifşa edilmesine, verilerin imhasına, sistem kaybına, itibar kaybına, pazar payının kaybına, hisse değerinin düşmesine ve riskin atfedilen varlığın değerine etki edebilir. Bazen, yeni bir ürün projesi, pazarlama planları veya tasarım özelliklerinin çalışması gibi durumlarda, firmanın masrafları (müşteri gruplarının listesi veya dahili fiyatlandırma listeleri) arttıkça, etki kolayca bilinemeyebilir. Rakip firmaların araştırma ve tasarım maliyetleri olmaksızın çalıntı bilgilerle daha düşük bir maliyetle aynı ürünü inşa etmeleri de dikkate alınmalıdır. İstisnai bir güvenlik açığına cevap verecek düzeltici kontrollerin yapılması önemli olmakla birlikte, önleyici kontrollerin bir saldırının olasılığını azaltmak için etkin ve verimli bir şekilde çalışmasını sağlamak daha önemlidir. Bazen olay bittikten sonra düzeltmek çok zor veya imkânsız olabilir. Etkin bir risk değerlendirmesi, uygun kontrol düzeylerini belirlemede yönetimi yönlendirecektir. Ancak, çoklu değişkenlere bağlı olarak önleyici, dedektif ve düzeltici önlemleri uygulamaktan sorumlu olan yönetimdir. Etki değerlendirme sürecinin ne kadar objektif olduğu, projeksiyonların ne ölçüde makul olduğu konusunda denetim ekibinin değerlendirme yapmasında fayda vardır. Eğer afaki bir şekilde etki değerlendirmelerinin yapıldığı tespit edilirse risk yönetiminin etkin işlemediği kanısına varılabilir.

Risk genellikle, ortaya çıkma olasılığını ve etki değerleriyle birlikte derecelenerek belirlenir ve mevcut tehdit, güvenlik açıkları ve kontrol ortamı durumunu kabul ederek bir risk seviyesinin tespit edilmesine olanak sağlar. Organizasyon ek kontrollerin uygulanması yoluyla riski azaltma fırsatına sahiptir. Bu kontroller uygulandıktan sonra kontrol edilmeyen risk, kalan (residual) risk olarak tanımlanmaktadır. Kuruluş, kalan bakiye risk kabul edilebilir düzeye inene kadar kontrolleri uygulamalı ve yönetim riski resmi olarak kabul etmeye istekli olmalıdır. Her şeyde risk vardır ve makul olan ise kabul edilebilir maliyetle orantılı bir fayda sağlayan bir risk düzeyi bulmaktadır. Yani kabul edilebilir risk düzeyindeki fırsatları değerlendirmek gerekir. Örneğin, sanal özel ağlar (VPN’ler) ve iki faktörlü kimlik doğrulaması gibi BT kontrollerinin uygulanması, uygulanmayan güvenlik açıklarını kaldırarak, çoğu kuruluş için kabul edilebilir bir düzeye erişebilmeleri için, araya girme (in-themiddle) veya gizlice dinleme (sniffing) saldırıları riskini azaltır. Oldukça gizli ve stratejik bir devlet kurumu için bu kontrol yeterli olmayabilir ve özel ağlara ve artırılmış erişim yetkisine yönelik kısıtlamalar bilgi sisteminin ve varlıkların CIA gereksinimlerine dayanan gerekli bir kontrol olabilir. Denetçiler tarafından risk seviyesi belirleme sürecinin işleyişi değerlendirilmelidir.

Risk, dikkatin gerekli olduğu seviyeye yükseldiğinde (örneğin, yüksek veya orta riskli ya da birden fazla düşük riskli bir kombinasyonda), yönetim, hangi yaklaşımı benimseyeceğine karar vermelidir. En belirgin yaklaşım, riski azaltmak için insanlara, teknolojiye veya süreçlere yatırım yapmaktır. Ancak, bu organizasyonun sahip olmadığı kaynak ve para gerektirir. Organizasyon ayrıca bu süreçte birçok risk alanını ortaya çıkarmış olabilir ve birkaç yıl boyunca fonların izin verdiği ölçüde (büyük olasılıkla) öncelikli olarak azaltılması planlanmalıdır. Risk, şirketin risk iştahına uyuyorsa olduğu gibi kabul edilebilir. Diğer bir deyişle şirket, olayın gerçekleşmeyeceği ihtimalini, muhtemelen etkinin düşük olması ya da tehdit olasılığının önemsiz olması ihtimalini göz önünde bulundurmak istemektedir. Örneğin, bir kuruluş fidye yazılımını hedefleyen yeni bir kötü amaçlı yazılım son nokta koruma ürününe yatırım yapamayabilir çünkü düşük maliyet olarak algılamış olabilir (yedekleme bantlarından geri yükleme, iş istasyonu bölümlere ayrılmış bir ağ üzerindedir) veya diğer tehdit önleme mekanizmaları vardır. Bunlara örnek olarak son kullanıcı kimlik avı eğitimi bilinci ve e-posta taraması teknolojisi olarak kötü amaçlı bağlantılar için yeniden yazma ve test etme gibi kontroller verilebilir. Riskin kabul edildiği durumlarda, etkin bir yöntem, üst düzey yönetim seviyesinde birisinin iş gerekçeleri, gelecekteki etki azaltma planları ve imzanın desteklediği riskleri kabul etmesidir.

Kuruluş, sunucunun artık yamaları almayan veya üretici tarafından desteklenmeyen bir işletim sisteminin hizmetten çıkarılması riskini ortadan kaldırmaya karar verebilir. Riski azaltmak için diğer tespit edici veya önleyici kontrolleri ekleyerek riski sınırlandırmaya karar verebilir. Cihazda veri sızması göründüğünde uyarı vermek için ağ günlüklerinde bulunan süreç alarmlarına eklenebilir. Siber sigorta yaptırmak, riski başka bir tarafa aktarma yoluyla azaltmanın başka bir yoludur. Bu, riski azaltmayacak veya nihai sorumluluğu transfer etmeyecek olsa da, meydana geldiğinde olayın mali etkisini azaltabilir. Yeterli finansmanı sağlamak için, siber güvenlik iyileştirme planlarının tipik olarak bir süre içinde yürütülmesi gerekmektedir.

Siber güvenlik süreçleri hem iç denetçiler ve hem de dış denetçiler tarafından denetimin amaç ve kapsamlarına göre dikkate alınmalıdır. Çünkü artık siber risk taşımayan hiçbir iş süreci neredeyse kalmamıştır. Endüstri 4.0, akıllı şehirler, yapay zeka ve büyük verinin her alanı etkilediği göz önüne alınmalıdır. Finansal, teknik, operasyonel veya sistematik her süreçte siber risk bulunmaktadır. Tanımlanmış süreçlere sahip olmanın önemi, eğitimli ve yetkin siber güvenlik kaynakları ve üst düzey liderlik tarafından uygun eylemlerin gerçekleştirilmesini sağlamakla anlaşılır. Bunun yanı sıra, güncel ortaya çıkan tehditleri ele almak ve günlük olarak etkin bir şekilde yönetilmesini sağlamak için bir yönetişim çerçevesinin işler halde olması gerekir. Siber güvenlik denetim sürecinin yapılandırılmış olması, denetlenen birim veya kurumda ek olarak hesap verebilirlik oluşturur ve kontrol ortamını daha güçlü da kılar.

Siber güvenlik denetimleri, iş çevrimlerinin göz önünde bulundurulması, iş faaliyetlerinde asgari kesintiye yol açması ve bilişim teknolojisinin (BT), yasal, insan kaynaklarının (İK) tam katılım şansının artırılması ve iş çevrelerinin dikkate alınması şeklinde yıllık bir döngüde denetim için gerekli iş alanları planlanmalıdır. Departmanların kanıtlarının toplaması için uygun planlama ve zaman ile, denetim sorun alanlarını keşfetmeye ve riski değerlendirmek için beklemeye ve tekrar tekrar bilgi talep etmeye odaklanabilir. Denetimler kapsamında giriş, günlük güncelleme ve çıkış toplantıları ile aktiviteler planlanmalı ve her bir aşama için kesin beklentiler açıkça bildirilmelidir. Test faaliyetleri genellikle hesap kurulumu ve faaliyetlerin yürütülmesine erişim gerektirir ve bunları zamanında temin edememek, denetimin uzamasını sağlayabilir.

Denetimler birçok şekil alabilir ve siber güvenliğe genel yönetişim veya teknik test ile ilgili farklı odaklara sahip olabilir. Politika, prosedürler, standartlar ve kılavuz ilkelerin uygun olması, yönetim tarafından onaylanması ve iş değişikliklerine cevap olarak sıklıkla güncellenen ve gözden geçirilmesi sağlanması gerekir. Günümüzde dikkatin tespit ve müdahaleye daha çok kaymasıyla organizasyon, bir ihlal durumunda ne kadar iyi hazırlandığını belirlemek için denetleme yapmak isteyebilir. İşletmenin tüm alanlarını denetlemek imkansız olduğundan, denetlemek için yüksek değerli alanlara ve riskin fazla olduğu süreçlere bakmak şarttır.

Denetim planı kapsam belirleme;

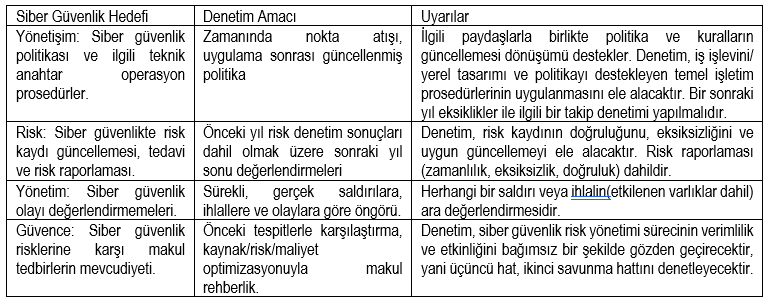

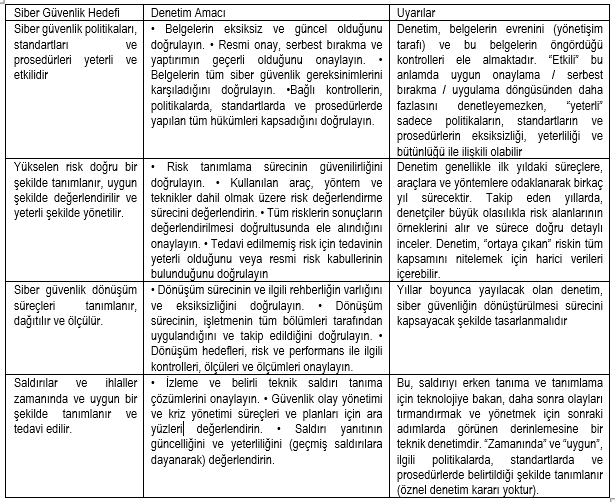

En iyi iş sonuçlarına ulaşmak için denetim hedefleri siber güvenlik hedefleriyle uyumlu olmalıdır. Siber güvenlik programı hedeflerinin denetim hedefleriyle eşleştirilmesi, siber güvenlik yönetimi içerisinde denetimin desteklenmesini artıracak ve bunun tersi de doğru olacaktır.

Organizasyonlar, denetimlerin tasarımının etkili olmasını sağlamak ve kontrollerin uygulanması gerektiği şekilde işlemek için öncelikle mali ve operasyonel kontrollerin bağımsız bir şekilde güvence altına alınması için dış denetçilerin hizmetlerine yönelik sözleşmeler yaparlar. Siber güvenlik denetimlerini denetlemek, bir dış denetçinin uzmanlığından yararlanabilir ve kuruluş içinde bulunmayabilecek beceri kümelerine erişimi koruyabilir. Sızma testi, sunucu veya güvenlik duvarı yapılandırmalarını inceleme veya güvenlik bilgi olay yönetimi (SIEM) kural kümelerini gözden geçirme gibi özel analizler için gerekli teknik beceriler çoğunlukla iç denetim departmanında mevcut olmayabilir ve harici yetenek yeteneklerinden yararlanabilir.

Diğer siber güvenlik kontrolleri değerlendirildiği ve yeni teknoloji, insan veya süreç kontrolleri uygulandığı için, mevcut durumu analiz etmek için bir siber güvenlik programı olgunluk modeli de uygulanabilir. Olgunluk modelleri COBIT-5 PAM modelinde olduğu gibi ISACA bünyesinde olan CMMI modelinde de mevcuttur. Siber güvenlik sürecinin olgunluk seviyesi bunlarla belirlenebilir.

Bazı kurumların süreçleri olmayabilir, bazılarında süreç olsa da yapılandırılmamıştır. Başka yerde sorumluluklar ve hedefler süreçlerle uyumlu olmayabilir. Özellikle siber güvenliğe ve daha geniş bilgi güvenliği programına sorumlu olan bir kişinin görevlendirilmesinden önce birçok programın başlatıldığı bilinen bir durumdur. Bilgi güvenliği başkan yardımcısı, bilgi güvenliği müdürü gibi görevlilerin olması olgunluk ölçeğinin en üst seviyesinde, siber güvenlik kültürün önemli bir parçasıdır. Yönetici puan kartları mali ve operasyonel şirket performansına bağlı olan ölçütleri rapor eder ve siber güvenlik programında sürekli iyileşmeyi sağlamak için endüstri çerçeveleri benimsenir. Raporlama ayrıca organizasyonda gerekli dikkat ve finansmanı elde etmek için yeterince yüksek bir düzeydedir.

Siber güvenlik olgunluk araçları genellikle programın yıldan yıla geliştirilmesini göstermek için siber güvenlik programını yönetmekle sorumlu olan kişiler tarafından kullanılmaktadır. Daha sonra sürdürülebilirlik vade düzeyini arttırmak için yeni araçlar ve yaklaşımlar öneren çok yıllı yol haritaları üretilebilir. Bunlar, satın alma için teklif alma süreçlerini, en iyi fiyatlandırma ve ürüne en son tehdide yanıt verecek şekilde sistematik bir şekilde uygun hale getirmek için satıcıları devreye sokmak için yönlendirebilir. Bu, siber güvenlik projelerinin hemen tamamlanması gerektiği için pahalı bir kaynak tutmaya ihtiyaç duymadan uzun bir süre boyunca yayılabileceğinden, planlı mekanizmalar yoluyla daha düşük maliyetle kontrollerin uygulanmasını sağlayabilir. Bu aynı zamanda, iş alanı, satıcı, danışman, proje yöneticisi ve çabayı yönlendirmeye yardımcı olmak için tahsis edilen teknik kaynak arasında sağlıklı ilişki kurulmasına izin verir. Öncelikli yönetim incelemeleri, risk değerlendirmeleri ve denetim bulguları, siber güvenlik programı olgunluk durumunun bütünsel bir görüntüsünü sağlamak için sürdürülebilir bir modelini oluşturmak ve risk değerlendirmesinde boşlukları dolduracak alanları belirlemek ve daha sonra denetim bulguları iç veya dış bir olasılığın azaltılması için kullanılabilir.

Yönetim kontrolleri, risk yönetimi süreçleri veya iç denetim yoluyla oluşturulan değerlendirmeler, uygulama boşluğunu veya çözümlenme ihtiyacı olan öğeleri belirleyecektir. Bu siber güvenlik açıkları taslak raporlar aracılığıyla bilinir ve kabul edildiğinde, eylemlerin makul bir zaman dilimi içinde ve işletme sahiplerinin kabul ettiği düzeltici eylem planlarında formüle edilmesi gerekir. Eylem planları denetçilerin çözümleme ve önerilerine karşın yönetimin bütçe ve İK olanaklarını göz önünde bulundurarak ortaya koymayı düşündüğü aksiyonları detaylı olarak içermelidir. Yoksa afaki şekilde ölçülmesi zor veya hallederiz gibi bir yaklaşımla ilerleme kaydedilmesi çok zordur. Organizasyon, güvenlik duruşunun boşluk alanlarına dikkatsizlikten dolayı zayıflamadığından emin olmak için üzerinde anlaşılan faaliyetleri, kilometre taşlarını ve teslim tarihlerini izlemelidir. Süreç sahipleri, belirtilen yeni güvenlik açıklarının düzeltilmesi veya tüm olayların 24 ila 72 saat içinde raporlanması için 90 gün gibi devam eden süreçler için zaman çerçevesi üzerinde anlamalıdır. Denetçiler de sonraki gözden geçirmelerinde bu hususları göz önünde bulundurmalıdırlar.

Yaklaşık on yıl kadar önce, çoğu kuruluş mobil, bulut ve sosyal medyaya hitap etmiyordu. Geçtiğimiz on yıl içinde bu platformlardaki bir patlamanın yaşandığı ve şimdi neredeyse herkesin en az bir sosyal medya hesabı ve cebinde bir telefon olduğu kolaylıkla söylenebilmektedir. Nesnelerin İnterneti (IoT), büyük veri analizleri ve yapay zeka satın aldığımız ürünlerde gelişmelere ve değişikliklere neden oluyor. Tehdit istihbaratı kurumlar aracılığıyla paylaşılıyor. Bazen de kişisel veriler ve analizler satılabiliyor. Fidye yazılımları, hedefe yönelik saldırılar, mızrak avcılığı ve artan rekabet olanakları, tehdit ortamını ve savunmamızı düzenli olarak yeniden değerlendirmemize neden oluyor. Bunlarla ilgili kapsamlı risk değerlendirmesi bir amaç değil, bir araçtır. Siber güvenlik olayları yeni saldırı senaryoları için gözden geçirilmeli ve önleme, tespit ve müdahale eylemleri belirlenmeli ve risk değerlendirmesine getirilmelidir. Çünkü yenilikçi teknoloji ve getirdiği kolaylık ve tehditler akıl almaz ölçüde hızla gelişmektedir. Bir kuruluşun bilgi varlıklarını korumadaki başarısızlık, ticari faaliyetler, finansal durum ve piyasadaki itibar üzerinde yıkıcı bir etkiye sahip olabilir. Saldırganın hedefinin çekiciliğini azaltmak ve saldırı masraflarını artırmak için siber güvenlik kontrollerine uygun yatırım yapılması gerekmektedir. Bilgi Güvenliği için COBIT 5, ISO/ IEC 27001 ve NIST Cybersecurity Framework gibi çoklu çerçeveler, NIST SP 800-53 kontrolleri ile birlikte, siber güvenlik kontrollerinin yönetimini sağlamak için birleştirilebilecek süreçler sağlar. Aynı derecede önemli olan, siber güvenlik kontrollerinin bilgi varlıklarını korumak ve etkin bir şekilde çalışmak için iyi bir şekilde tasarlandığından emin olmak için yönetim, risk yönetimi ve iç denetimin çok katmanlı gözden geçirme savunmalarıdır. Bu gözden geçirme süreçleri olmaksızın, kuruluşun kontrol faaliyetlerine bağımlı olması etkinliğin bir alandaki kontrolüne bağlı olduğu için siber güvenlik kontrollerinin yönetimini feda eder. Yönetim gözden geçirmeleri, risk yönetimi süreçleri, iç denetimler ve siber güvenlik kontrollerini yürütmekten sorumlu iş operasyonları birbirini tamamlayıcı niteliktedir. Siber güvenlik kontrollerinin denetlenmesi, iyileştirme fırsatları için içeriden bir öngörü sağlar ve siber güvenlik programının olgunluğunu artırmak için kuruluş tarafından benimsenmelidir.