Son yıllarda kurum ve kuruluşlara yapılan siber saldırıların sayısının giderek arttığı, daha karmaşıklaştığı, kapsamı ve boyutunun genişlediği, pek çok yenilikleri içerdiği, yeni modelleri, yapıları ve sistemleri içerisinde barındırdığı görülmektedir.

Kurumlara yönelik siber saldırılarda bu değişim ve dönüşümlere bakıldığında siber korsanların/saldırganların;

– Organize olarak ekip veya takım olarak her türlü teknik ve teknolojileri, metot ve metodolojileri, araç ve yöntemleri, organizasyonları, altyapıları, geliştirme ortamlarını, kullandıkları,

– Deep web, Dark net vb. ortamları kullandıkları ve/veya faydalandıkları,

– Mobil, bulut ve sanallaştırma teknolojilerini içine alan saldırılar yaptıkları,

– Her türlü zafiyeti kullanarak, BT altyapısında kullanılan modellerde değişiklikler, klasik güvenlik tedbirlerini devre dışı bırakma, sistemlerde arka kapılar oluşturma, sistemlere istenildiğinde kolay erişilebilir ortamlar hazırladıkları,

– APT olarak bilinen saldırıları planladıkları, hayata geçirdikleri, amaca odaklandıkları ve bunu uzun zaman olsa da yerine getirdikleri, bilinmektedir.

Günümüzde kurumlara yönelik artan bu saldırılara karşılık siber güvenlik ve savunma için yeni nesil çözümler, yaklaşımlar ve teknolojiler kullanılmaya başlanmakla birlikte bu teknolojik sistemlere yönelik, riskler ve açıklıklar ise kurumlar için ciddi tehdit oluşturmaktadır. Dolayısıyla;

– Bu tehditleri anlamak, kapsamını bilmek, vereceği zararları öngörmek, sistemlerde oluşan tehditleri yakinen takip etmek ve gidermek, güncel saldırıları ve tehditleri bilmek, sistemi sürekli takip ve analiz etmek çok önemlidir.

– Sadece gerçek tehditleri fark ederek hedefli saldırı yöntemlerinin ve tekniklerinin daha geniş alanda nasıl ilişkili olduğunun görülmesi, kuruluşların gelecek yıllar içinde sahip oldukları bilgiler için koruyucu nitelikte bir siber kalkan olacağı bakış açısıyla çalışılmalıdır.

– Tehditleri anlamak, değerlendirmek ve karşı koymak için takım çalışması, ortak değerlendirme ve önceden hazırlık(senaryo ve stres testleri planlanarak) yapılmalıdır.

– Sistemlerin yakından izlenmesi, denetlenmesi, kontrol edilmesi, iyileştirilmesi, sıkılaştırılması ve karşılaşılabilecek risklerin öngörülüp giderilmesi gereklidir. Güncel politikalar çerçevesinde bu işlemler yapılmalıdır.

– Geliştirilen/kullanılan/kurulan her sistem, yazılım veya donanımla ilgili olarak mümkün olduğunca her türlü bilgi, klavuz, kaynak veya dokümandan alınabilecek en fazla bilgi elde edilmelidir.

– Standartları yüksek çözümler kullanılmalı ve kullanılan sistem, aygıt, yazılım veya yaklaşımlar test edilmeden kullanılmamalıdır.

– Belirlenen politikalara göre sızma testleri yapılmalı, sistemler sağlıklı, hijyenik ve korunaklı hale getirilmelidir.

– Mümkünse yerli ve milli çözümler geliştirilmeli ve geliştirilen çözümler, mutlaka uluslararası standartlara uygun hale getirilerek kullanılmalıdır.

Yukarıda anlatılanlardan da açıkça görülebileceği gibi siber tehditler gittikçe gelişmekte ve değişmektedir. Son dönemde karşılaşılan ve belirtilen zafiyetleri bünyesinde barındıran önemli bir tehdit, APT olarak bilinmektedir. Bugünün dünyasında gerçek anlamda siber güvenlik ve savunma için bu saldırılar ciddi tehdit oluşturmaktadır. Literatür incelendiğinde “gelişmiş sürekli tehdit” olarak bilinen bu ifadenin, “hedef odaklı saldırı”, “ileri düzey sürekli tehdit”, “ileri düzey kalıcı tehdit”, “ileri düzey saldırı” veya “ileri düzey tehdit” olarak da kullanıldığı, bilindiği veya farklı isimler altında tanımlandığı görülmektedir.

Kısaca tanımlamak gerekirse bu saldırılar; ileri düzey, özel, kapsamlı ve pek çok yenilikleri, yeni yaklaşımları, planları, projeleri, teknik ve teknolojileri, altyapıları, uzun soluklu hedefleri içerisinde barındıran saldırılara verilen genel isimdir. APT’lerin amacı;

– Hedef varlığı başarılı bir şekilde ele geçirmek,

– Erişimi sürekli tutmak,

– Belirlenen hedefe göre verilere ulaşmak,

– Kurum içerisindeki bir evrakın elde edilmesi veya bir sistemin devre dışı bırakılması, yapılan işlemin amacının anlaşılması veya yönlendirilmesi örnek olarak verilebilir.

Bu saldırı tipini doğru anlamak için kullanılan “ileri düzey sürekli tehdit” ifadesindeki her bir terimi iyi anlamak, ne anlama geldiğini bilmek, içerisini iyi doldurmak ve tehtitin boyutunu anlamak için çok önemlidir.

Zafiyet; bir yazılım, donanım, sistem, süreç, tasarım ve üretim aşamaları, işletim ve bakım adımlarında kaynaklanan algoritmik, mantık, tasarım, bakım veya test aşamalarında yapılan hatalardan, kurulumlardan, güncellemelerden, değişikliklerden veya yanlış kullanımlardan kaynaklanabilecek ve istismara açık olan hususlara verilen isimdir. Zafiyetlerin, donanım, yazılım ve tasarım kaynaklı olabileceği gibi insan kaynaklı olabileceği de her zaman hatırda bulundurulmalıdır.

Saldırı; BT sistemlerine veya bu sistemlerdeki hesaplara ve verilere zarar vermek, bu sistemleri durdurmak veya işlemez hale getirmek, sistemlerdeki verileri ele geçirmek, değiştirmek veya yok etmek, sistemleri veya verileri ele geçirip bundan tehdit, şantaj veya sabote ederek menfaat elde etmek amacıyla gerçekleştirilen her türlü girişimdir. Bu saldırılar; solucanlar, trojen, virüs veya zararlı yazılımlar vasıtasıyla yapılabileceği gibi sosyal medya, USB Bellek, e-posta, kullanılan uygulamalar, yüklenen yazılımlar vasıtasıyla olabilmekte ve sistem portları, protokoller, algoritmalar ve yaklaşımlar ile uygulanmayan veya dikkate alınmayan hususları, zafiyetleri veya zayıflıkları kullanılarak yapılabilmektedir.

Açıklık; saldırganların BT sistemlerine erişmek, sızmak, girmek, zarar vermek veya erişim elde etmek için yararlandığı, BT sistemlerinde bulunan zayıflıklar, hatalar veya eksikliklerdir. Açıklıklar, BT sistemlerinin tasarım hatalarından, kullanılan yazılımlarda bulunan eksikliklerden, sistemlerin yanlış yapılandırmasından, farklı sistemlerin entegrasyonundan kaynaklanan problemler veya sistemlerin yanlış veya hatalı yapılandırılmasından kaynaklanabilmektedir.

Son dönemde, kurum içi kullanıcıların farkındalığının düşük olması sebebiyle saldırganlar tarafından manipüle edilmesi, kandırılması, dolandırılması veya aldatılması kolaylaştığından, kullanıcıların bu zayıflığının kullanılması veya sömürülmesi mümkün olmaktadır. Bundan dolayı ise kullanıcılar sosyal mühendislik saldırılarına maruz kalabilmekte ve bu yaklaşımlar ise kullanılan açıklıklar arasında yer almaktadır. Kısacası kurum içi kullanıcıların, siber güvenlik ve savunmada en zayıf halka olduğu unutulmamalıdır.

Genel olarak APT saldırılarını incelediğimizde, bu saldırı türünün içerisinde sıfır gün saldırıları bulunan, işletim sistemi ve mimarilerinin zafiyetlerini kullanan, sinsice saklanan ve geleneksel metotlar ile bulunamayan, içerisinde casus yazılımlar olabilen, anti-virüs yazılımların tespit etmesinin mümkün olmadığı, ileri düzey teknik ve teknolojileri kapsayan, uzman olmayan kişilerin fark etmesinin mümkün olmadığı, ve son dönemde ise yapay zekâ yaklaşımlarını da içinde barındırdığı bilinmektedir.

“İleri düzey” kelimesi, yapılan saldırının gelişmişlik, yüksek bilgi birikimi, yetenek, yenilik ve ileri çalışmaları kapsadığını belirtmektedir. Yani iyi korunan bir ağa bir saldırganın sürekli erişebilecek ve önemli bilgileri ele geçirebilecek özellikte ve yetenekte olduğunu ifade edilmektedir. “Sürekli/Kalıcı” kelimesi ise bir tehdidin kalıcı olması, o tehdidin bilgisayar ağına erişimin sürekli olması anlamına gelmektedir. Örneğin, saldırgan bir sisteme erişim sağladığında istediği bilgiye erişene kadar o sistemde kalabilmektedir. “Saldırı” kelimesi daha önceki başlıkta detaylı olarak açıklandığı gibi, kişi ve kurumların bilgi varlıklarına izinsiz erişimini ifade etmektedir. Belirlenen hedefe erişmek için yapılan her türlü faaliyeti içermektedir. Saldırganın her zaman kullanılabileceği yeni bir açık, mevcut bir erişim kapısı, kullanılabilecek bir zararlı yazılım, faydalanacağı bir teknolojiyi bulması, bilmesi ve kullanmasıdır.

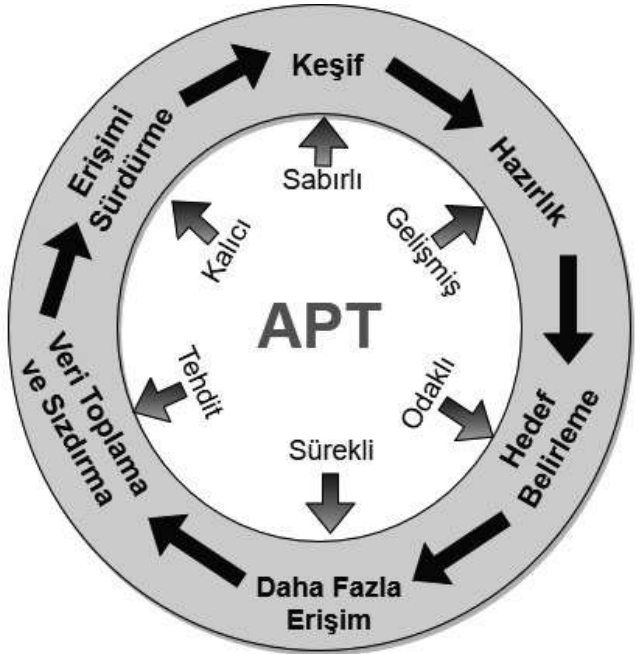

Bir APT’nin genel yapısı şekildeki gibidir. APT; Keşif, Hazırlık, Hedef Belirleme, Erişim, Veri Toplama ve Sızdırma ile Erişimi Sürdürme adımlarından oluşmaktadır.

Keşif aşamasında; adından da anlaşılacağı gibi, hedefin araştırılması ve keşfi yapılmaktadır ve yapılacak saldırı için hedef veya kurban bilgileri toplanmaktadır. Bu aşamada, çalışma ortamının veya sistemlerinin, konum bilgisi, kullanılan teknolojileri, iletişim kanalları, paydaş bilgileri, ilgi alanları ve adres bilgileri, çalışan bilgileri, zaafiyetler gibi bilgilere ulaşılmaya çalışılmaktadır.

Hazırlık aşamasında; hedefe göre saldırı veya saldırılar planlanır. Senaryolar geliştirilir. Geliştirilen senaryolar test edilir. Sistem açıklarını saptama, kötü amaçlı kod yazımı veya elde edilmesi, uygun donanım ve altyapı seçimi, uygun sosyal mühendislik e-postalarının hazırlanması ve hangi uygun hesaptan gönderileceği, hangi uygun açıklıkların kullanılacağı, saldırı zamanı, diğer saldırı veya açıklıklarla koordinasyon gibi hazırlıkları içerir.

Hedef Belirleme aşamasında; planlanan hususlar gözden geçirilir, yapılan saldırılardan elde edilen bulgular ve izler ele alınır ve hata varsa bunlar düzeltilir veya iyileştirilir. Hedef kapsamında, bir açığı kullanma, bir sunucu bilgisayarı ele geçirme, stratejik bir cihaza USB takma, sosyal mühendislik saldırısı yapma ve amaca ulaşma, bir e-posta gönderme gibi eylemler gerçekleştirilir.

Daha Fazla Erişim aşamasında; sisteme erişim sağladığında saldırganların sistemde kalıcı olması ve daha fazla ağ düğümüne erişimi için yapılması gereken tüm işlemler gerçekleştirilir. Erişilen sistemin veya ağın tanınması, kalıcı olmayı sağlayacak açık kapıların bırakılması, olası durumlarda B ve C planlarının oluşturulması için önceki adımların gerekirse gözden geçirilmesi, aşamalarını kapsar. Ayrıca kötü amaçlı yazılım ve araçların yüklenmesi, sistemlerin detaylı olarak taranması, açıklıkların kayıt altına alınması, sistemlere ve şifrelere erişim gibi işlemler bu aşamada yapılmaktadır.

Veri Toplama ve Sızdırma aşamasında; yukarıda belirtilen hususlar tamamlandığında, saldırı için gerekli olan bilgiler toplanmaya başlanır. Elde edilen bilgiler, bırakılan veya tespit edilen izler, programlar, yöntemler veya araçlar, farklı yöntemler kullanılarak önemli bir yere kayıt edilir veya aktarılır.

Erişimi Sürdürme aşamasında; yapılan saldırı ile hedef sisteme veya yapıya bir kez erişim sağlandığında bu erişimin devam ettirilmesi, bunun sürdürülmesi, gerekli adımların ve yaklaşımların kullanılması gibi adımlar gerçekleştirilir. Ayrıca bu aşama, bırakılan açıklığın veya erişimin tespit edilmesini önlemeye yönelik, kötü amaçlı yazılımların ve araçların çalışmasını geçici durdurma, minimize etme veya farklı yere yönlendirme, açık bırakılan arka kapıların fark edilmesini engelleme veya açık olanları kullanma, otomatik bilgi toplama ve arama araçları kullanılmışsa bu araçları sistemden gizleme ve hedefe erişmede sürekliliği sağlayacak tedbirleri alma işlemlerini kapsar.

Birçok güvenlik ihlali durumlarında APT anahtar rol oynamaktadır. APT genellikle çalışan süreçleri, dosyaları veya sistem bilgilerini işletim sisteminden gizlemek suretiyle varlığını gizlice sürdüren bir program veya programlar grubu olarak ifade edilen rootkitlerin etkin olduğu ve yetkilendirmenin arttırılarak ele geçirilen ağdaki diğer bilgisayarlardaki bilgilerin ele geçirildiği bir yöntemdir. APT saldırılar nadiren pasif olarak fark edilebilmektedir ve bunun için mevcut sistemde aktif ve sürekli devam eden güvenlik ve trafik analizi yapılması gerekmektedir. İnternet ve günümüz şartlarındaki sınırsız ağlardan önce bir saldırgan bir kurumun bilgilerini erişmek istediği zaman bilgilerin saklandığı yere fiziksel erişim yapması gerekiyordu. Fakat günümüzde hassas veriler fiziksel donanıma bağımlı değildirler ve saldırganlar internete bağlı bir cihazla isimsiz olarak uzaktan erişim yapabilmektedirler. Kötücül yazılımlar internet ile birlikte gelişmekte ve saldırganlara için iyi bir saldırı seçeneği olmaktadırlar.

APT saldırılardan korunmak için birçok kurum ve kuruluş yüksek seviyede savunma stratejisi uygulamaktadır. Her zaman dikkat edilmesi gereken nokta, korunmanın ideal olduğu fakat tespit sisteminin mutlaka gerektiğidir. Kurumların çoğu sadece önleyici tedbirler üzerinde durmaktadır fakat APT saldırılarının esas problemi kötü niyetli kişinin sisteme dâhil olması ve trafik akışını hissettirmeden izlemesidir. APT saldırılara karşı alınabilecek tedbirler şu şekilde sıralanabilir.

Kullanıcıları Kontrol Etmek Ve Farkındalığı Arttırmak; bilinçsiz kullanımı engelleyemezsiniz fakat bilinçsiz kullanıcıyı kontrol altına alabilirsiniz. Birçok saldırgan kullanıcıların bir eposta eklentisini açması ile ya da tıklamaması gereken bir bağlantıyı tıklaması ile ağa sızmaktadır. Tam bir farkındalık yaratmak ve kullanıcının hareketleri kısıtlama ile tehlikeler azalacaktır. Saldırganın keşif tarama süreci içerisinde yer alan kullanıcı avlama teknikleri, ağı kullanan kişi veya çalışanların bilinçlendirmesi ile önlenebilmektedir.

İsim Oylama Yöntemini Ağ Davranışlarında Yürütmek; geleneksel güvenlik çözümleri ağ içerisindeki davranışları iyi-kötü olarak sınıflandırmakta ve sonrasında erişime izin vermekte veya engellemektedir. Fakat gelişmiş ataklarda sınıflandırma yöntemi işe yaramamaktadır. Birçok saldırgan ağ içerisinde meşru davranarak ağ içerisinde şüphe çekmezler. Bu yüzden saldırganın ağa karışma hedefinden dolayı ağ içerisindeki hareketler için bir güven seviyesi belirlenerek kullanıcılara oy verme yöntemi uygulanabilir ve oylama mekanizmasının üreteceği güven değeri ile bir IP adresinin kötü amaçlı DNS ve trafik vektörlerinden etkilenip etkilenmediği belirlenebilir.

Değişen Saldırıları Anlamak; bilinmeyen bir tehdide karşı savunmak yapmak oldukça zordur. Bu nedenle iyi bir savunma yapabilmek için saldırıyı iyice anlamak ve nasıl yürütüldüğünü bilmek gerekir. Eğer kurumlar yeni teknikleri ve saldırganların geliştirdikleri metotlarını anlamaya çalışmazlarsa savunma mekanizmalarını doğru ve etkin bir şekilde ayarlamazlar. Dolayısıyla siber güvenlik uzmanları, geçmiş yıllarda meydana gelen ve tespit edilen APT saldırıların analiz edildiği ve raporlandığı kaynaklardan faydalanmalıdırlar

Son Noktayı Yönetmek; saldırganların ağa bir başlangıç noktasından girmesiyle istediği bilgiye son noktada erişmektedir. Eğer zarar azaltılmak isteniyorsa hedeflenen son noktayı kontrol altına almak veya geçici olarak kilitlemek uzun süreli bir koruma sağlayacaktır

Ağın Tüm Trafiğine Odaklanmak; mevcut ağ sistemin tüm trafiğinin izlenmesi APT saldırıları tespit etmek için etkin bir yöntemdir. Bunun için birçok makine öğrenme algoritması ve birçok modelleme belirli ağ özelliklerini ayırt etmek için kullanılmaktadır. Bilinen ataklar için imzaya dayalı tespit sistemi, ağda normal davranışlar dışında dağılım gösteren hareketleri tespit etmek için kullanılan olağan dışı durum tespit sistemi ve bu iki sistemin birleştirilerek kullanıldığı hibrit sistemler APT tespiti için uygulanabilmektedir. Ayrıca geliştirilen ihlal tespit sistemleri ile mevcut ağ DNS ve Ağ trafiği olarak ikiye ayrılmaktadır ve ağ trafiğinin uç yapılarında çalışarak bilinmeyen saldırıları da belirli özniteliklere dayanarak yakalayabilmektedir.

Örnek bir tespit sistemi verilmiştir

Literatürde mevcut saldırılara bakıldığında, önemli ve kayda değer pek çok APT saldırıları mevcuttur. Bunların sayıları ve gelişimine bakıldığında son dönemde bu saldırıların ciddiyeti ve verebileceği zararlar pek çok kuruluşu etkileyebilecek düzeydedir ve ciddi önlemler alınmalıdır. Yeni nesil saldırıları anlama ve bunlardan korunmak için mutlaka kapsamlı bilgiye sahip olunması, deneyimli ve yetenekli ekiplere ihtiyaç olduğu, altyapı ve araçlara sahip olunması gerektiği, yeni nesil teknik, teknoloji ve yöntemlerin bilinmesi ve uygulanması ve üzerinde sürekli çalışılması gereklidir.